L’ATTIVITA’ INFORMATIVA

a cura di Felice Ferlizzi

Introduzione

La ricerca informativa ha avuto, da sempre, una grandissima importanza nella storia dell’umanità, in quanto ritenuta strumento indispensabile per lo scambio di conoscenza tra due o più soggetti, all’interno di una comunità o di un macrosistema aziendale, utile a consentire a chi “governa”, grazie alla disponibilità di una serie di dati e contributi, di operare le scelte più giuste nella definizione delle future strategie.

Tutto ciò fa comprendere, quindi, come lo strumento primario di supporto alla gestione dell’impresa risieda proprio nella capacità di conduzione e gestione dei FLUSSI INFORMATIVI, presupposto imprescindibile del concetto di “SAPERE”.

Un patrimonio, quindi, da custodire gelosamente attraverso sistemi tecnologici realizzati in stretta analogia con la natura dell’azienda con cui viene effettuata la raccolta di dati, l’elaborazione e parametrazione delle informazioni, indispensabili per misurarne l’efficacia e l’attendibilità.

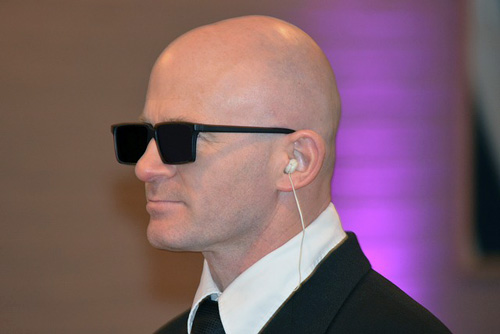

In tale logica si inserisce, oggi, la figura dell’Operatore della Sicurezza, il quale, tenuto conto delle esigenze di privacy e governance, potrà sfruttare tali informazioni per assumere tempestivamente decisioni operative, prevedendo eventuali interventi correttivi qualora questi si rendessero necessari (risk managment).

Chiaramente, tale capacità di gestione, non può prescindere da una serie di competenze sia sul piano tecnologico che organizzativo, non potendo sottovalutare i nuovi scenari tecnici ed economici, che configurano un mondo in crescita esponenziale, sempre più interconnesso e interdipendente dove, al Security Manager è richiesto un modo nuovo di presidiare rischi e minacce.

Quindi un team leader, animato da grande passione e dedizione, che si affaccerà al mondo del lavoro con un bagaglio di conoscenze e capacità che gli consentiranno di affrontare, nella complessa società moderna, sfide importanti; in altre parole in grado di prevenire pericoli e semplici minacce, muovendosi con disinvoltura e dimestichezza, indifferentemente che operi nel settore pubblico o in ambito privato.

Nel veicolare l’INFORMAZIONE il Professionista della Sicurezza non dovrà, però, adottare un approccio squisitamente nozionistico, ma ispirarsi, manifestando duttilità e sensibilità, a quanto affermava, già nel 95 d.C., Marco Fabio Quintiliano, il quale esortava a non riempire le menti dei giovani esclusivamente di conoscenze teoriche, ma al contrario accendere le loro “fiaccole intellettive” , stimolandone l’ingegno abituandoli, quindi, ad un approccio di tipo induttivo .

1. Avere una visione d’insieme

In tale logica, al fine di comprendere meglio quanto fin qui sostenuto, credo possa essere opportuno richiamare l’attenzione del lettore su alcune brevissime storie, apparentemente scollegate tra loro, ma che, scopriremo poi, ricomprendono uno stesso minimo comun denominatore, strettamente interconnesso al concetto di “SAPERE”.

Un fenomeno, infatti, soprattutto se legato al mondo della sicurezza, non può rimanere inspiegabile, anzi al contrario dovrà stimolare un’attività esplorativa finalizzata a comprendere il problema, fenomeno e il contesto in cui si tutto ciò si verifica.

“In una zona del Canada del nord, il numero delle volpi aumenta e diminuisce con una periodicità degna di attenzione. La popolazione raggiunge la punta massima in un ciclo di quattro anni, poi declina fino alla quasi estinzione, e infine comincia a risalire. Se il biologo si limitasse ad osservare le volpi, questi cicli resterebbero inspiegabili, perché non c’è nulla che spieghi tali cambiamenti né nella natura della volpe né in quella di tutta la specie. Tuttavia una volta che ci siamo resi conto che le volpi cacciano esclusivamente conigli selvatici e che questi conigli non hanno quasi nessun altro nemico naturale, tale rapporto tra le due specie ci da una spiegazione soddisfacente per un fenomeno che altrimenti sarebbe misterioso. Si potrà allora osservare che il ciclo dei conigli è identico ma opposto,… infatti, quanto più numerose sono le volpi tanto più numerosi sono i conigli che esse uccidono, finché il cibo diventa assai scarso. Allora diminuiscono di numero e danno ai conigli sopravvissuti la possibilità di moltiplicarsi e di crescere con rinnovato vigore nell’assenza di fatto del loro nemico, le volpi. Tutti questi nuovi conigli creano una situazione favorevole per le volpi che possono sopravvivere e riprodursi, ecc.

Un uomo è colto da un improvviso malore e viene prontamente trasportato in ospedale. Il medico che lo visita riscontra stato d’incoscienza, pressione del sangue estremamente bassa, e in genere il quadro clinico di un’intossicazione acuta da alcool o stupefacenti. Ma le analisi non rivelano alcuna traccia di tali sostanze. La condizione del paziente resta inspiegabile finché non riprende conoscenza e dice di essere un ingegnere minerario, di aver lavorato per due anni in una miniera di rame sulle Ande a quasi quattromila metri di altezza, e di esserne appena ritornato. Ora è chiaro che la condizione del paziente non è una malattia nel senso che di solito diamo a questo termine, cioè l’insufficienza di un organo o di un tessuto, ma il problema di adattamento di un organismo clinicamente sano a un drastico cambiamento d’ambiente. Se l’attenzione del medico si concentrasse soltanto sul malato, e se prendesse in considerazione soltanto l’ecologia del proprio ambiente, lo stato del malato rimarrebbe misterioso.

Nel giardino di una casa di campagna, visibile dal marciapiede esterno, un grosso signore con tanto di barba striscia accoccolato per il prato tracciando degli otto, mentre continua a guardarsi indietro e a fare ininterrottamente “qua qua qua…” è la descrizione che l’etologo Konrad Lorenz ci dà del proprio comportamento durante uno dei suoi memorabili esperimenti con gli anatroccoli (nella fattispecie si era sostituito alla loro madre). “Ero molto compiaciuto”, scrive, “dei piccol,i che ubbidienti e precisi seguivano trotterellando il mio “qua qua”, quando a un certo momento alzai gli occhi e vidi una fila di volti allibiti affacciata sopra la siepe del giardino: un’intera comitiva di turisti mi guardava stupefatta, l’erba alta nascondeva gli anatroccoli e quello che vedevano i turisti era qualcosa del tutto inspiegabile, un comportamento veramente folle.(96, p.43)

La morale tratta da questi racconti, evidenzia come spesso solo attraverso la conoscenza ampia e approfondita del contesto, si potranno elaborare in modo trasversale tutti i dati in nostro possesso. Infatti, se si ragionerà e si categorizzeranno le informazioni in modo limitato, non considerando, qualora necessario, un più ampio ventaglio di possibilità, potrebbe essere compromesso l’intero sistema, anche in modo permanente; al contrario, acquisita una visione d’insieme, ci si potrà concentrare su uno o più punti particolari, riducendo così al minimo le possibilità di commettere errori.

Il semiologo e filosofo Umberto ECO, recentemente scomparso, una volta disse:“Per me l’uomo colto non è colui che sa quando è nato Napoleone, ma colui che sa dove andare a cercare l’informazione nell’unico momento della sua vita in cui gli serve, e in due minuti.”

2. Flusso Informativo

I Sumeri, già nel 4000 a.C., si avvalevano di strumenti conoscitivi simili a quelli di un vero e proprio servizio informativo, successivamente, anche Hammurabi, re di Babilonia, infiltrava suoi soldati nelle file nemiche per ottenere informazioni.

Tracce di attività informativa le troviamo poi, nei secoli successivi, in Egitto, Grecia e durante tutto il periodo repubblicano e imperiale di Roma; per non parlare poi della Cina dove, il filosofo Sun Tzu, ( VI/ V secolo a.C.) nel trattato l’Arte della Guerra, parla principalmente della “pre-conoscenza” cioè l’attività che permette di conoscere preventivamente le mosse del nemico.

In tempi più recenti, i Servizi inglesi, tramite una fonte informativa che avevano da oltre un decennio nella Germania dell’Est, seppero con circa due mesi di anticipo, il disfacimento dell’Unione Sovietica e quindi potettero prendere le opportune contromisure.

Oggi, confermata quindi la necessità di disporre di quanti più dati possibili, la nostra attenzione dovrà necessariamente concentrarsi sul c.d. FLUSSO INFORMATIVO, ovvero il processo di trasmissione dell’INFORMAZIONE, generato da una pluralità di SORGENTI le quali, avvalendosi di una serie di tecnologie (telefono, fax, computer, telecamera) emettono uno o più MESSAGGI, generalmente ben definiti nell’aspetto sintattico, semantico e procedurale.

Una conoscenza globale e collettiva, dunque, come ci ricorda il filosofo tedesco Friedrich Nietzsche ”nessun fiume nasce grande e ricco di per sé, ma lo diventa perché lungo il suo corso riceve tanti affluenti”.

In tale complessa e dinamica architettura, fondamentale risulterà innanzitutto individuare con certezza i DESTINATARI, siano essi interni o esterni, calibrando successivamente la struttura del messaggio, che dovrà, al di là del sistema di trasmissione utilizzato, avere un contenuto, c.d. “PARTE UTILE”, chiaro e sintetico.

In aggiunta alla DENOTAZIONE, caratteristica che identifica il significato di base di ogni singola parola, dovrà essere poi individuata anche una CONNOTAZIONE, utile alla categorizzazione e all’analisi dell’informazione stessa.

Appare opportuno evidenziare, inoltre, che risulta essere buona norma, per il ruolo di responsabilità assunto dall’Esperto della Sicurezza, in relazione allo spessore delle tematiche a lui affidate, verificare sempre l’attendibilità del contenuto, soprattutto in relazione alle suddette sorgenti informative.

3. Le fonti informative

Al fine di approfondire, seppur rapidamente, i concetti fin qui esposti, non si può prescindere dalla necessità che il Security Manager conosca, analizzi e selezioni le informazioni:

• relative alla valutazione dei rischi che devono essere indicate nel DVR e nel DUVRI;

• riguardanti la predisposizione dei piani di emergenza;

• necessarie per la stesura di protocolli operativi in caso di gestione delle crisi;

• circa la prevenzione dei reati di cui al D. L.gs. n.231/01.

Giova ricordare che la ricerca delle fonti informative si affronta procedendo per stadi, il primo dei quali è solitamente costituito dalla ricerca a tavolino (desk research, in contrapposizione alla field research, ossia ricerca sul campo).

La ricerca a tavolino ha come obiettivo il reperimento, la selezione, la valutazione e l’eventuale rielaborazione di dati già esistenti (DATI SECONDARI), cioè informazioni già raccolte da altri e quindi disponibili, che possono costituire un’utile base conoscitiva per impostare e svolgere con una certa sicurezza le diverse fasi di lavoro sul campo; possono essere dati riferiti direttamente al tema di indagine, ma possono anche essere informazioni diverse, su aree conoscitive collegate in qualche modo alle problematiche in esame; rientrano, ad esempio, in questa categoria dati sui flussi di utenza o di vendita; distribuzioni nella giornata, nella settimana e nell’anno; andamento nel tempo; evoluzioni delle caratteristiche richieste; comportamento degli utilizzatori; ecc.

La ricerca sul campo è invece costituita dalla creazione di nuovi dati (DATI PRIMARI), informazioni mai raccolte prima.

Prima di procedere al reperimento dei dati con la ricerca sul campo, è però opportuno rendersi conto dell’eventuale esistenza di informazioni già raccolte da altri, in quanto il costo per la selezione di dati primari è in genere notevolmente superiore al costo di raccolta e di valutazione dei dati secondari.

I fornitori dei dati secondari sono gli enti, le istituzioni e tutti quegli organismi che, a titolo diverso, effettuano rilevazioni o altri tipi di indagini.

Essi vengono abitualmente indicati con il termine di FONTI STATISTICHE, come per esempio: l’ISTAT e l’intero Sistema Statistico Nazionale, le associazioni di categoria, la Banca d’Italia, ecc.; a livello internazionale, invece, si ricordano l’ONU, l’OCSE, l’Eurostat e altri ancora.

I dati possono essere forniti in formato cartaceo oppure, come sempre più frequentemente accade, per via telematica.

Appare utile distinguere le fonti statistiche vere e proprie dai mezzi di informazione statistica, i quali riportano (solitamente dopo un lavoro di selezione ed eventuale rielaborazione) le informazioni acquisite dalle fonti statistiche.

Rientrano ad esempio nei mezzi di informazione statistica:

• la stampa generica e quella specializzata;

• una vastissima gamma di pubblicazioni e di bollettini di associazioni, enti, istituti, ecc.;

• il materiale che di norma viene distribuito a convegni, a seminari e ad altri tipi di incontri;

• i siti Internet.

La distinzione tra mezzi di informazione e fonti non è sempre immediata; in alcuni casi, anzi, essa risulta molto sfumata.

Si pensi alle testate giornalistiche, che possono riportare dati di fonte ISTAT o di altre fonti (rivestendo in questo caso la posizione di mezzi di informazione), oppure pubblicare i risultati di indagini svolte in prima persona, assumendo così il ruolo di fonti statistiche vere e proprie.

Nella scelta delle fonti e nell’utilizzo delle relative informazioni, è importante valutare la QUALITÀ DEL DATO, concetto riferito a una serie di aspetti, come:

• l’accessibilità;

• l’attendibilità e le metodologie utilizzate;

• la completezza;

• il livello di aggiornamento;

• il grado di dettaglio;

• l’assenza di interessi da parte della fonte che potrebbero generare distorsioni nei dati.

Inoltre, per giudicare la qualità di un dato, è particolarmente utile effettuare una serie di incroci e confronti tra le diverse fonti, indagando sulle tecniche con cui le informazioni sono state raccolte e sulle metodologie adottate.

4. La tutela delle informazioni

I documenti o le informazioni che devono rimanere nella sfera di conoscenza dell’autore e di quanti autorizzati, devono essere tutelate dal punto di vista del c.d. “SEGRETO”, tenuto conto che le recenti innovazioni legislative hanno posto l’accento sulla distinzione fra segreto e RISERVATEZZA, concetti utilizzati in passato come sinonimi.

Oggi finalmente, la legge sul segreto di Stato, la legge sulla privacy, la legge sul segreto d’ufficio e molte altre leggi hanno permesso agli operatori del diritto di tracciare una linea di confine chiara fra i due concetti.

Rientra nella riservatezza tutto ciò che, per volontà del soggetto o per disposizione di legge, deve rimanere nella sfera di conoscenza di poche e determinate persone. Il Codice in materia di protezione dei dati personali , e successive integrazioni e modifiche, ribadisce questo concetto parlando di PRIVACY con riferimento ai soggetti (pubblici o privati) di fronte al trattamento, raccolta, comunicazione e diffusione di dati afferenti la vita, il lavoro, il tempo libero ecc. dei soggetti stessi.

Viceversa la SEGRETEZZA attiene ad informazioni, notizie e documenti che non possono, per decisione del legislatore, essere oggetto di comunicazione e divulgazione a terzi.

Il segreto, dunque, è un concetto più forte che si adatta a situazioni particolarmente delicate afferenti la persona, l’impresa o la personalità dello Stato.

Per quanto riguarda l’attività aziendale, il concetto di segreto e di riservatezza può sintetizzarsi nelle informazioni strategiche riguardanti l’attività produttiva o organizzativa dell’azienda stessa. In particolare, le informazioni da tutelare possono riguardare la produzione industriale (per esempio un nuovo tipo di procedimento di fabbricazione che consenta l’uso di un prodotto preesistente ma a costi molto inferiori) e il tipo di organizzazione circa il modo di effettuare la commercializzazione di un bene o di un servizio e così via.

Per la tutela del segreto aziendale il legislatore ha previsto il rilascio di un NULLA OSTA SEGRETEZZA secondo i seguenti criteri previsti dai commi 4 e 5 dell’art. 23 del Decreto del Presidente del Consiglio dei Ministri 6 novembre 2015 :

“4. Ai fini del rilascio del NOS, i soggetti pubblici e privati legittimati alla trattazione di informazioni classificate definiscono, sulla base dei rispettivi ordinamenti interni ed esigenze funzionali, gli incarichi che comportano l’effettiva necessità di trattare informazioni protette dalla classifica di SEGRETISSIMO, SEGRETO o RISERVATISSIMO.

5. Nell’esecuzione di contratti classificati RISERVATO che prevedano l’accesso stabile ad informazioni di tale classifica l’operatore economico tiene un elenco delle persone che autorizza a tale accesso”.

5. Conclusioni

In ultima analisi, è importante ricordare, in questa sede, che il “Codice in materia di protezione dei dati personali” ha stabilito che chiunque gode del diritto alla riservatezza dei propri dati personali; si fa infatti esplicito riferimento al

“TRATTAMENTO, inteso come qualunque operazione o complesso di operazioni, effettuate anche senza l’ausilio di strumenti elettronici, concernenti i dati di una persona fisica, identificata anche attraverso un numero”

Anche i soggetti pubblici sono sottoposti a tale norma, limitatamente alle attività istituzionali (giudiziarie) e la trattazione di tali dati può avvenire soltanto attraverso l’esplicito consenso scritto dell’interessato.

Il quadro normativo ha dunque imposto l’individuazione del c.d. RESPONSABILE DEL TRATTAMENTO, scelto tra soggetti che per esperienza, capacità ed affidabilità forniscano idonea garanzia al pieno rispetto delle disposizioni vigenti, all’uopo, ove sia necessario, possono essere designati anche più professionisti, tenuto conto che i compiti loro affidati devono essere analiticamente esplicitati per iscritto dal titolare, che dovrà verificare e vigilare sulla puntuale osservanza delle disposizioni.

La norma impone, inoltre, obblighi circa il trattamento e la custodia dei dati, indicando genericamente “idonee e preventive misure di sicurezza” ed esplicitando solo il concetto di “misure minime da adottare”.

In particolare, il trattamento dei dati personali, effettuato con l’ausilio di strumenti informatici, è consentito solo se vengono adottate le seguenti misure minime:

• autenticazione informatica;

• adozione di procedure di gestione delle credenziali di autenticazione;

• utilizzazione di un sistema di autorizzazione;

• aggiornamento periodico dell’individuazione dell’ambito del trattamento consentito ai singoli incaricati e addetti alla gestione o alla manutenzione degli strumenti elettronici;

• protezione degli strumenti elettronici e dei dati rispetto a trattamenti illeciti di dati, ad accessi non consentiti e a determinati programmi informatici;

• adozione di procedure per la custodia di copie di sicurezza, il ripristino della disponibilità dei dati e dei sistemi;

• g) [soppressa];

• adozione di tecniche di cifratura o di codici identificativi per determinati trattamenti di dati idonei a rivelare lo stato di salute o la vita sessuale effettuati da organismi sanitari.

L’art.53 del D.L.gs. 196/2003 introduce, poi, l’organo collegiale del “Garante per la protezione dei dati personali”, designato dalle Camere e costituito da quattro membri, che rimangono in carica per un mandato di sette anni, non rinnovabile.

Le dimensioni assunte dal fenomeno dell’adozione dei sistemi di videosorveglianza, soprattutto grazie alle possibilità offerte dalle nuove tecnologie, hanno spinto il Garante ad intervenire per individuare un punto di equilibrio tra esigenze di sicurezza, prevenzione e repressione dei reati, e diritto alla riservatezza e libertà delle persone.

Nel novembre 2000 il Garante ha emanato delle linee guida contenenti gli indirizzi per garantire che l’installazione di dispositivi per la videosorveglianza rispetti le norme sulla privacy e sulla tutela della libertà delle persone, in particolare assicurando la proporzionalità tra mezzi impiegati e fini perseguiti.

La materia è stata poi ulteriormente regolata da due provvedimenti generali del Garante, emanati rispettivamente nel 2004 e nel 2010, che contengono prescrizioni vincolanti per tutti i soggetti che intendono avvalersi di sistemi di videosorveglianza e precise garanzie per la privacy dei soggetti i cui dati vengano eventualmente raccolti e trattati tramite tali sistemi.

Il provvedimento del 2010, in particolare, sostituisce il precedente e lo integra tenendo conto delle più recenti disposizioni normative in materia e delle possibilità offerte dalle nuove tecnologie.

Una speciale attenzione è dedicata alle garanzie sul fronte dell’informazione ai soggetti che transitano in aree videosorvegliate (sempre obbligatori i cartelli informativi, salvo nel caso di telecamere installate a fini di sicurezza pubblica) e ai limiti per la conservazione dei dati raccolti tramite telecamere e videosorveglianza, che può superare le 24 ore solo in casi particolari (indagini di polizia e giudiziarie, sicurezza degli istituti di credito, ecc.).

Un’attenzione particolare, merita infine la norma UNI 10459/2015 (cfr all. unico), la quale individua i “Requisiti di conoscenza, abilità e competenza”, che deve possedere il Professionista della Sicurezza

In particolare la norma delinea tre livelli del profilo di professionista della security in funzione dei contesti organizzativi di diversa complessità e/o di attività nei quali opera, costituendo un utile supporto per le organizzazioni, che possono meglio orientare le scelte sul professionista con il livello più adatto alle proprie esigenze, così come per tutte le altre parti interessate.

La norma prevede i seguenti livelli specialistici:

• professionista della Security dell’Organizzazione di livello operativo (Security Expert): competente per una “media” complessità di security, considerata l’Organizzazione e/o le attività svolte;

• professionista della Security dell’Organizzazione di livello manageriale (Security Manager): competente per una “medio-alta” complessità di security, considerata l’Organizzazione e/o le attività svolte;

• professionista della Security dell’Organizzazione di alto livello manageriale (Senior Security Manager): competente per la “massima” complessità di security, considerata l’Organizzazione e/o le attività svolte.

I requisiti richiesti ai singoli livelli sono specificati, a partire dai compiti e dalle attività identificate, in termini di conoscenza, abilità e competenza in conformità al Quadro Europeo delle Qualifiche (European Qualifications Framework – EQF) e sono espressi in maniera tale da agevolare i processi di valutazione e convalida dei risultati dell’apprendimento. In particolare, la norma riconosce che il professionista della Sicurezza deve sviluppare le strategie di security in linea con le politiche stabilite dal vertice dell’organizzazione e garantire la loro messa in atto anche e soprattutto in situazioni straordinarie o di crisi; inoltre, attraverso le informazioni (intelligence), deve supportare le decisioni strategiche del vertice dell’Organizzazione, cui risponde, organizzando e tutelando le stesse informazioni, a lui compete inoltre la partnership tra pubblico e privato.

Felice Ferlizzi